TWINSOFT-SOC schützt deutsche Wasserwerke

Ohne Wasser geht gar nichts. Das gilt für nahezu sämtliche kleinste Organismen genau wie für ganze Länder oder die Welt insgesamt. Folgerichtig gehören Wasserwirtschaftliche Unternehmen (WWU) zur kritischen Infrastruktur und müssen dementsprechend besonders gut vor Cyber-Angriffen und digitaler Kriegsführung geschützt werden. Nicht auszudenken was in wenigen Tagen passieren würde, wenn die Wasserver -und Entsorgung durch […]

Gemeinsam Stark – TWINSOFT & Partner

Ein herzliches Hallo!

„Nur gemeinsam sind wir stark“ – Heute möchten wir Ihnen gerne einmal unsere Bedeutung von Partnerschaft nahebringen und die damit verbundene Wertschätzung deutlich machen.

Bei der TWINSOFT ist Zusammenarbeit nicht nur ein Schlagwort, sondern eine Philosophie, die uns hilft, bessere Lösungen zu schaffen, um unsere Kunden noch individueller bedienen zu können.

Partnerschaften sind ein zentraler Bestandteil unseres Unternehmens – Wir sind stolz darauf, mit einer Vielzahl von Unternehmen in verschiedenen Branchen und Geschäftsbereichen zusammenzuarbeiten.

Das Beste zu SOC & privilegiertem Identitätsmanagement – die TWINSOFT auf der it-sa

Ein herzliches Hallo!

Nur noch 2 Wochen bis zur diesjährigen it-sa – Europas größte Messe für IT-Sicherheit! Jedes Jahr treffen sich dort die wichtigsten und renommiertesten IT-Sicherheitsexperten aus aller Welt – da dürfen wir von der TWINSOFT natürlich nicht fehlen.

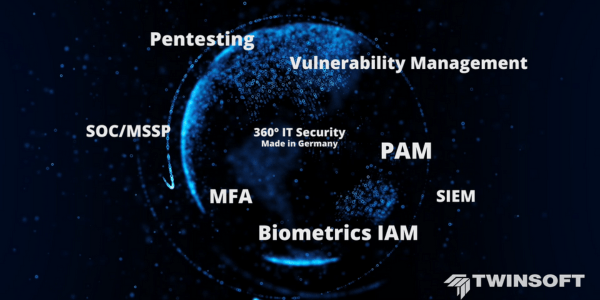

360-Grad-IT-Security

Am Gemeinschaftsstand des Landes NRW in Halle 7 Stand 7-403 stellen wir unseren umfassenden 360-Grad-Security-Ansatz vor. Dieser umfasst dementsprechend mehrere Aspekte der immer vielschichtigeren Welt der IT-Sicherheit. In diesem Jahr steht dabei besonders im Fokus das sogenannte SOC.

User and Entity Behaviour Analytics – UEBA

Ein herzliches Hallo,

fast alle SIEM Anbieter sprechen momentan von „User and Entity Behaviour Analytics“, kurz UEBA. Doch was das genau ist, möchten wir ihnen in unserem aktuellen Blog Beitrag näherbringen.

UEBA, zu Deutsch „Verhaltensanalyse von Benutzern und Entitäten“, ist ein Ansatz, der sich mit der Erkennung von Anomalien im Verhalten von Benutzern und Systementitäten befasst. Dabei werden fortgeschrittene Analysetechniken und maschinelles Lernen eingesetzt, um verdächtiges Verhalten zu identifizieren, das auf mögliche Bedrohungen hinweisen könnte.

Cyberversicherungen

Ein herzliches Hallo,

in unserem neuesten Blogbeitrag möchten wir uns mit den wichtigsten Herausforderungen für Unternehmen bezüglich Cyberversicherungen beschäftigen.

Das Schadensvolumen von Hackerangriffen hat in den letzten fünf Jahren stark zugenommen. Laut einer Studie des Bundesamts für Sicherheit in der Informationstechnik (BSI) betrug das Schadensvolumen allein in Deutschland im Jahr 2020 rund 100 Milliarden Euro. Auch weltweit ist ein Anstieg zu verzeichnen. Unternehmen sollten daher unbedingt sicherstellen, dass sie ausreichend gegen Cyberangriffe abgesichert sind.

NIS 2-Richtlinien

Ein herzliches Hallo,

wir möchten Sie heute über die technischen Aspekte der NIS 2-Richtlinie informieren, die von der Europäischen Union verabschiedet wurde. Die Network and Information Security Directive 2 soll sicherstellen, dass die Mitgliedstaaten der EU ein ausreichendes Niveau an Netzwerk- und Informationssicherheit haben, um Cyberangriffen effektiv zu begegnen.

Die NIS 2-Richtlinie erweitert den Anwendungsbereich im Vergleich zur ersten Version von 2016 und umfasst nun auch Branchen wie den Verkehrssektor, die Wasserversorgung und den Gesundheitssektor. Betreiber kritischer Infrastrukturen müssen zudem die Abhängigkeit von externen Dienstleistungen und Zulieferern im Bereich der Cybersicherheit berücksichtigen.

Die Macht der Hacker

Cyberkriminalität ist ein weltweites Phänomen, das weder an Landesgrenzen noch vor verschlossenen Türen halt macht. Die meisten Cyberangriffe zielen auf Unternehmen oder gar Einzelpersonen ab, die deshalb ihre Systeme und Daten vor solchen Bedrohungen schützen müssen.

Im letzten Jahr sind diese Angriffe eine noch größere Bedrohung geworden. Hier sind einige der häufigsten Angriffstypen auf Unternehmen aus 2022:

TWINSOFT goes international – again!

Als eine der am meisten erwarteten Veranstaltungen der IT-Security Branche, ist die jährliche RSA Conference in San Francisco DIE Gelegenheit für Fachbesucher und führende Anbieter, sich über die neuesten Trends in Sachen IT-Sicherheit auszutauschen.

Zwischen hochqualifizierten Vorträgen, spannenden Workshops, interessanten Panels und namhaften Experten aus der Branche sind bei der RSA so gut wie alle Firmen vertreten, die Rang und Namen haben. Dort darf die TWINSOFT natürlich nicht fehlen und so treten wir auch dieses Mal wieder auf der internationalen Fachmesse des Jahres auf.

Warum Bund, Länder und Kommunen regelmäßig Pentests durchführen müssen

is 2022 sollen/sollten Bund, Länder und Kommunen alle Verwaltungsdienstleistungen für ihre Bürger auch digital anbieten können – vernetzt und vereint im sogenannten „Portalverbund“. Der stellt die technische Plattform zur Verfügung, über die die Verwaltungsprozesse dann ablaufen.

Ein Ziel, das man je nach Einschätzung „zeitgemäß“, „längst überfällig“ oder auch „lobenswert“ nennen kann. Weil in diesen Verwaltungsprozessen regelmäßig mit sensiblen Personendaten gearbeitet wird, stellt sich natürlich die Frage:

TWINSOFT goes RSA – Biometrie ist international

„Where the world talks security“ lautet das Motto, das sich die jährlich mehrfach an verschiedenen Orten auf diesem Planeten stattfindende IT-Sicherheitskonferenz RSA auf die Fahne geschrieben hat.

Und wo von jährlich rund 45.000 Teilnehmern über Security gesprochen wird, dürfen wir natürlich nicht fehlen. Genau deshalb sind wir als einer von mehr als 20 deutschen Ausstellern vom 06. Juni bis zum 09. Juni im Moscone Center in San Francisco am TeleTrust-Gemeinschaftsstand, dem „German Pavilion“, vor Ort und tun genau das: Über (IT-)Security sprechen!